Analisi "The Role of DNS TTL Values in Potential DDoS Attacks - N. Vlajic (2012)"

Article: The Role of DNS TTL Values in Potential DDoS Attacks: What Do the Major Banks Know About It?

Autors: N. Vlajic, M. Andrade, U. T. Nguyen

Organització: Department of Computer Science and Engineering, York University, Toronto, Canada

Any: 2012

URL: Vlajic12 at ScienceDirect

Resum [ca]

Aquest article de Natalija Vlajic de la Universitat de York, junt amb M. Andrade i U. T. Nguyen, tracta sobre l'impacte que té el valor TTL (time-to-live) en els registres DNS en l'experiència d'usuari, ja que influeixen el temps que els resolvers guarden en cache els registres. Si aquest paràmetre està mal configurat pot arribar a provocar conseqüències molt costoses en cas d'un atac de DDoS. Els autors de l'estudi mostren que en el sector financer es pot observar com els grans bancs tenen un alt nivell de sofisticació en la manera de gestionar els seus sistemes DNS.

En l'apartat introductori s'explica com funcionen els atacs del tipus DDoS que són una de les majors amenaces actuals a Internet degut a la simplicitat de dur-los a terme. Qualsevol persona pot arribar a produir un de manera poc costosa i sense gaire coneixements tècnics fent un d'un grup de PC's infectats (botnet). El resultat és que la víctima, normalment un servidor web, queda saturada per les múltiples peticions rebudes i no es capaç de funcionar correctament per atendre peticions d'usuaris legítims.

Donat que un atac d'aquest tipus es molt perjudicial per qualsevol organització o corporació, s'acostumen a prendre una sèrie de mesures preventives com l'adequació dels sistemes de detecció d'intrusos i firewalls, tenir més ample de banda disponible del estrictament necessari i desplegar múltiples rèpliques del servidor. Vlajic destaca que les mesures que s'acostumen a prendre es centren en mitigar els atacs DDoS al servidor i poc habitualment es fa a la banda del client i que les organitzacions no semblen ser conscients del critic paper que juga el sistema DNS en un atac d'aquest tipus.

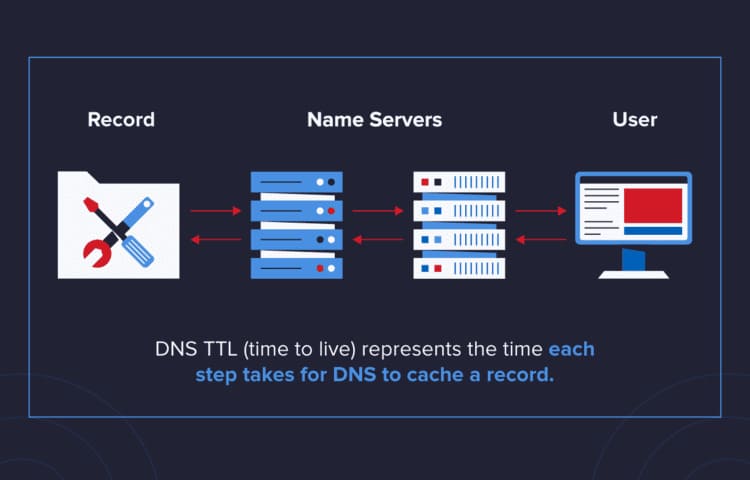

El següent apartat, Impact of DNS TTL Values on Web-User Experience, comença explicant quins son els passos que se segueixen quan un usuari vol consultar el contingut d'una pàgina web. Primerament l'usuari especifica la URL, un nom simbòlic del servidor. Seguidament el navegador consulta el resolver local del sistema i aquest busca a la cache l'entrada. Si no hi és, es consulta el servidor DNS local i aquest, en cas de no tenir resposta, consulta un servidor DNS de major nivell. Aquest procés es repeteix fins a trobar un RR que conté el nom simbòlic a buscar i la IP corresponent. Finalment el navegador del client obté la IP del servidor que es vol consultar i s'inicia una connexió HTTP per descarregar la pàgina web.

Un component important dels registres DNS és el valor TTL. Aquest valor, que el controla el DNS original que n'és autoritat, representa el temps que és permet guardar cada registre DNS abans que calgui descartar-lo i demanar una còpia nova. La tria del valor del TTL s'acostuma a triar en base a:

•Freqüència de les actualitzacions del contingut d'una pàgina web i/o la ubicació del servidor: Les pàgines amb contingut estàtic i/o assignacions estàtiques de IP acostumen a escollir valors de TTL elevats per fer més ràpida la descarrega de la pàgina tot aprofitant les memòries cache dels usuaris per evitar introduir més latència. D'altra banda les pàgines amb assignacions de IPs dinàmiques i freqüents triaran uns valors de TTL curts per aconseguir que en tot moment els usuaris es connectin a la IP corresponent en aquell moment.

•Esforços per controlar el nombre de cerques DNS: La càrrega de treball que tenen els servidors DNS, especialment els d'alt nivell d'una zona, és alta si els temps de TTL són baixos, ja que els registres que tenen els clients caducaran ràpid. Els autors destaquen que moltes pàgines opten per usar TTLs elevats per aconseguir una distribució de la càrrega dels seus servidors DNS.

Es destaca que la majoria de pàgines web sota condicions normals tenen temps de TTL entre 15 i 30 minuts. Però en alguns casos, com sota un atac DDoS, aquest temps té unes implicacions molt costoses i perjudicials per a una organització o corporació. Una d'aquestes situacions es coneix com a Faulty DNS-Cache Lock i es produeix quan un client visita una pàgina web que al cap de poc temps esdevé víctima d'un atac de DDoS que inhabilita el servidor. Aquest servidor és migrat a una altra ubicació (a una IP diferent) i el client continua mantenint la entrada DNS amb la IP anterior a la seva cache de DNS ja que el temps de TTL d'aquesta IP anterior encara no s'ha exhaurit. Aquest fet provoca que el client no pugui accedir a la pàgina que vol visitar, que ja està operativa en la nova direcció IP, ja que la seva cache DNS l'envia a la direcció IP antiga. Vlajic destaca que el fet de no poder accedir a la pàgina produeix un gran efecte de insatisfacció en l'usuari que pot arribar a provocar que aquest acabi abandonant la pàgina en qüestió.

En següent apartat, Elecció del registre òptim de DNS / Estrategia TTL, els autors remarquen la complexitat alhora de triar un valor apropiat de TTL i reiteren que l'usuari final es beneficia d'un valor de TTL petit ja que això implica que la seva cache estigui ben actualitzada i el fa més resistent a possibles fallades de la pàgina. Però això també provoca que la càrrega que han de suportar els servidors DNS sigui major ja que hi haurà més consultes i que també pot arribar a produir, segons alguns estudis, un atac conegut com a DNS Poisoning.

Vlajic explica el cas d'empreses que, tot i no ser recomanable en condicions normals, usen un TTL de 0 segons ja que depenen de manera molt crítica en el funcionament de les seves pàgines web. Això, com ja s'ha explicat, provoca un molt alt tràfic i recomanable de les dades tant per als clients com per als servidors DNS.

Per acabar l'apartat els autors detallen una estratègia més apropiada per aconseguir un bon funcionament del servei i estar preparat per possibles fallades com les descrites anteriorment. Consisteix en l'utilització de múltiples repliques concurrents del servidor en diferents IPs i ubicacions, es a dir que múltiples IP estan associades al mateix nom simbòlic i totes elles són incloses en el registre DNS de la pàgina. En cas d'atac DDoS i que un servidor cau, els clients disposaran al moment d'una altra IP on connectar-se emmagatzemada a la seva cache. Finalment expliquen que aquesta estratègia es molt usada per les CDN i és bàsica per balancejar la càrrega i estar protegit contra fallades per a les pàgines web.

En l'apartat, Enquesta d’estratègies DNS / TTL als principals bancs dels EEUU i de la UE, els autors de l'article presenten la metodologia usada i els resultats obtinguts en l'enquesta feta a les principals entitats financeres, distribuïdes en tres categories: millor rendiment a EEUU, majors actius financers de EEUU, major importància a la UE. S'han usat tres mètodes per obtenir de manera precisa els temps de TTL d'aquestes entitats:

•Multiples descarregues de la pàgina principal de cada bank mentre es captura el trafic DNS amb el Wireshark.

•Usant la utilitat nslookup per obtenir els registres DNS dels bancs fent servir tres servidors DNS en ubicacions diferents.

•Obtenint els registres DNS amb l'eina online (http://just-dnslookup.com) fent servir diferents servidors de monitoratge en diferents ubicacions.

En els resultats podem observar que la meitat dels bancs de la primera categoria usen TTL de més de 60 minuts i que tots usen una sola associació IP amb nom simbòlic fet que, segons els autors, és preocupant ja que demostra que aquestes empreses no estan preparades en cas de fallades o atacs de DDoS però que al ser entitats de mida petita no sembla que estiguin en la posició de ser víctimes d'un gran atac DDoS.

Els bancs de la segona i la tercera categoria, veiem que estan més ben preparats per a situacions de atac i fallades, fet que els fa concloure que les organitzacions amb més recursos tenen sistemes DNS més sofisticats. Dos d'ells veiem que usen les solucions CDN de l'empresa Akamai que segons els autors es la millor solució envers un atac DDoS o una fallada dels servidors.

Josep Quintana

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Vivamus maximus leo vel ex gravida placerat. Vestibulum nec pharetra turpis. Nullam blandit sed metus at placerat. Sed rhoncus viverra purus, sit amet tempor lectus finibus ac. Vivamus maximus leo vel ex gravida placerat.Only registered users are allowed to leave comments. Please log in to your account

Test Account

Josep Quintana Torres

Test Account